本篇目录:

服务器虚拟化安全优化五大策略

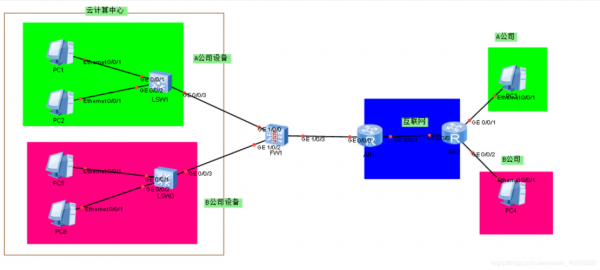

1、网络虚拟化方法的一个强大优势在于它有能力构建策略,充分利用服务插入,链接和转向以驱动逻辑服务管道中的服务执行,使协调来自多个供应商的完全不相关的网络安全服务成为可能。

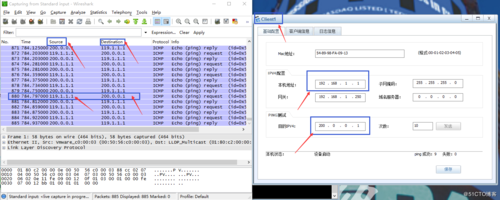

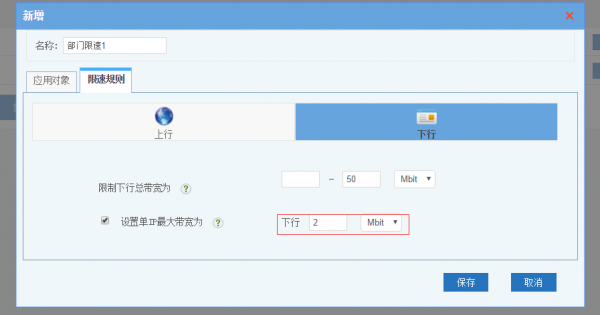

2、注册表优化 注册表优化可以提升网络并发能力,去除不必要的端口,帮助抵御snmp攻击,优化网络,是我们优化服务器不可缺少的环节。

3、防火墙 安装必要的防火墙,阻止各种扫描工具的试探和信息收集,甚至可以根据一些安全报告来阻止来自某些特定IP地址范围的机器连接,给服务器增加一个防护层,同时需要对防火墙内的网络环境进行调整,消除内部网络的安全隐患。

4、访问控制:虚拟化技术可以允许管理员对虚拟服务器进行访问控制,可以限制非授权用户的访问,确保虚拟服务器的安全性。总之,虚拟化技术可以使多个虚拟机共享计算机硬件资源,并保证虚拟机的性能和安全。

5、在此,笔者建议你使用windows server 2003 的IAS或Windows Sever 2008r 网络策略服务器NPS。当然,你也可以考虑使用开源服务器,如最流行的FreeRADIUS。

6、安全系统应基于等保要求和实际业务需求,部署较为完备的安全防护策略,防止对核心业务系统的非法访问,保护数据的安全传输与存储,设计完善的面向全网的统一安全防护体系。

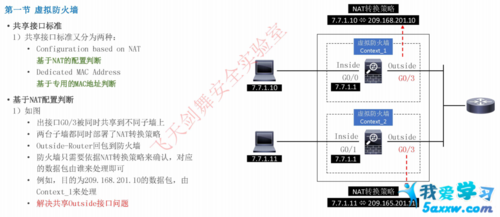

虚拟防火墙的产生背景

1、产生背景 当WEB应用越来越为丰富的同时,WEB 服务器以其强大的计算能力、处理性能及蕴含的较高价值逐渐成为主要攻击目标。SQL注入、网页篡改、网页挂马等安全事件,频繁发生。

2、背景:古时候,人们常在寓所之间砌起一道砖墙,一旦火灾发生,它能够防止火势蔓延到别的寓所。现在,如果一个网络接到了Internet上面,它的用户就可以访问外部世界并与之通信。但同时,外部世界也同样可以访问该网络并与之交互。

3、屏蔽直接访问数据库的通道 数据库防火墙部署介于数据库服务器和应用服务器之间,屏蔽直接访问的通道,防止数据库隐通道对数据库的攻击。

虚拟化技术支持哪些硬件平台和设备

1、头显是VR体验中最核心的硬件设备,因为它是虚拟现实世界与用户之间的桥梁,能够实时地将用户的头部动作反馈到虚拟现实中,从而营造出真实的体验感。

2、英特尔虚拟化技术(IVT,Intel Virtualization Technology)是由英特尔开发的一种虚拟化技术,利用IVT可以对在系统上的客操作系统,通过虚拟机查看器(VMM,Virtual Machine Monitor)来虚拟一套硬件设备,以供客操作系统使用。

3、,CPU必须支持虚拟化。2,主板必须已开启CPU的虚拟化功能。3,RAM至少有2GB或更多。4,ROM至少有20GB。5,系统最好是XP或更高。注:如果是游戏工作室多开游戏,那么硬件要求要更上一层。

4、常见的技术平台有:Xen,UML,TRANGO和KVM。

5、J.E. Smith和RaviNair给出了一个更具体化的定义:虚拟机是通过在物理平台上添加的软件给出的一个或多个不同的平台。一个虚拟机可以有一个操作系统和指令集,或者两者都有,可以不同于底下的真实的硬件。

6、不过,其新的版本将支持Intel公司的硬件虚拟技术Intel-VT,这一个关键技术将可以用以解决Xen在虚拟化Windows系统方面的困难。VMware仍然是虚拟技术领域的领袖,在产品的成熟度方面它比XenSource公司还是有着很明显的优势。

虚拟防火墙的优点

1、通过一台防火墙虚拟多个逻辑防火墙降低投资成本;通过逻辑管理虚拟防火墙设备体现灵活性和扩展性;通过虚拟化统一管理平台可以实现多个防火墙的统一管理;虚拟防火墙作为产品和服务供应是MSSP(管理安全服务供应商)服务模式的体现。

2、网络安全:一个防火墙能极大地提高一个内部网络的安全性,并通过过滤不安全的服务而降低风险。由于只有经过精心选择的应用协议才能通过防火墙,所以网络环境变得更安全。

3、虚拟防火墙的优点是通过一台防火墙虚拟多个逻辑防火墙降低投资成本。

到此,以上就是小编对于防火墙虚拟化 相同出口的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏