本篇目录:

端口全过滤怎么绕过防火墙

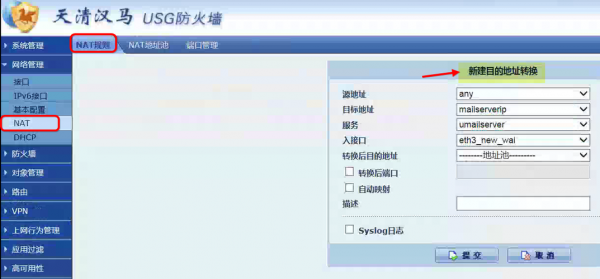

可以穿过防火墙与对方通讯,当封装的数据包到达目的地时,将数据包还原并将还原后的数据包转交到相应的服务器上即可。

可以采用以下几种方法来使server程序突破防火墙:使用VPN或代理服务器,通过加密通道绕过防火墙。使用端口映射技术,将server程序的端口映射到防火墙外部,从而实现访问。

首先:如果是公司内部的你就不要想了,除非是公司的网络管理员把防火墙或者路由器那里把访问控制列表给改了。

那就需要自己有着非常熟练的网络编程技术了,才有可能绕过防火墙的阻拦。否则的话,是无法绕过防火墙的。

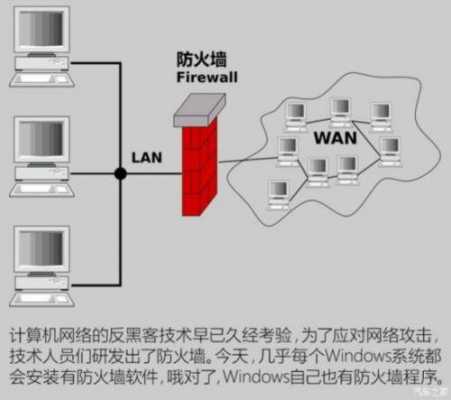

如何穿透windows防火墙

1、当数据包需要由B到A返回时,将由80端口再回送,同样可以顺利的通过防火墙。

2、要想让BT下载速度加快,可以通过对BT下载软件的设置来穿透防火墙。

3、分类: 电脑/网络 问题描述:我的IP地址被别人盗用了,对方装的有防火墙,用常规方法查不到他,请问怎么才能透过防火墙查找他的MAC地址。

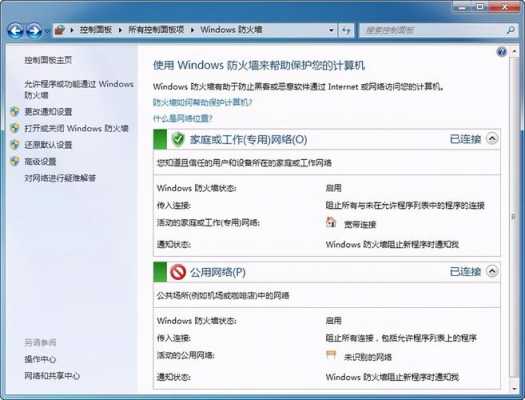

4、具体如下: 首先我们打开电脑,点击底部的开始图标,在打开的窗口中我们点击“控制面板”选项, 进入到界面之后我们点击“系统和安全”这个选项。 再在右侧栏中我们点击 允许程序通过Windows防火墙。

5、点击桌面左下角的windows图标2在弹出的菜单里面,找到“控制面板”并点击打开控制面板3点击系统和安全4点击Windows防火墙5进入防火墙页面,在这里可以根据需求进行设置通过以上方法可设置网络防火墙。

6、现有的一些解决办法如下:1.使用PSTN网关 如果不太关心在局域网外是否基于IP通信,那么可以使用网关把局域网上的IP语音和视频转换为公共电路交换网上的PSTN语音和视频。

怎样穿透防火墙

1、图1:在防火墙设置里,进阶设定,穿透勾上PPTP、L2TP、IPSEC保存后就可以直接使用进行连接了。图2:在系统服务里,穿透防火墙勾上PPTP、IPSEC保存后就可以直接使用了。

2、在AbsoluteFTP的选项设置中选中全局配置中的防火墙(图4),然后就可以选择是采用SOCKS4还是SOCKS5代理、是否需要身份认证等,然后填入SOCKS代理服务器和端口以及身份认证所需要的用户名和口令,这样就能穿过防火墙使用FTP了。

3、请问怎么才能透过防火墙查找他的MAC地址。

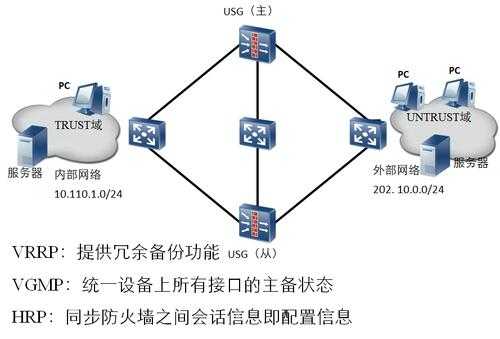

如何突破防火墙进行内网的渗透测试

1、渗透测试怎么做,一共分为八个步骤,具体操作如下:步骤一:明确目标确定范围:规划测试目标的范围,以至于不会出现越界的情况。确定规则:明确说明渗透测试的程度、时间等。

2、① 备份信息泄露、测试页面信息泄露、源码信息泄露,测试方法:使用字典,爆破相关目录,看是否存在相关敏感文件② 错误信息泄露,测试方法:发送畸形的数据报文、非正常的报文进行探测,看是否对错误参数处理妥当。

3、渗透测试有时是作为外部审查的一部分而进行的。这种测试需要探查系统,以发现操作系统和任何网络服务,并检查这些网络服务有无漏洞。

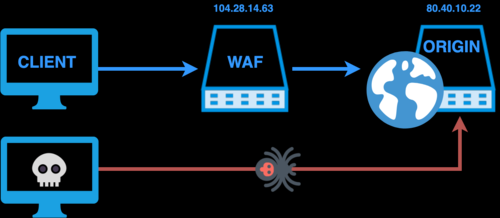

4、攻破防火墙方法:通常,在为目标主机安放好了后门需要将数据传输出去时,主机上的防火墙都会遇到一些不大不小的麻烦。如果为自己的进程开一个端口(甚至是新建套接字),那么大部分的防火墙都会将其拦截。

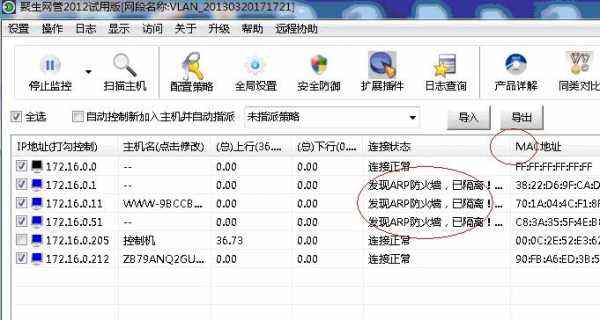

急!局域网如何绕过防火墙获取对方电脑的MAC\IP\电脑名称?

1、方法一:用ARP -A 查询 这种方法只能查到与本机通讯过(20分钟内)的主机MAC地址和IP地址。可在远程主机所属网段中的任一台主机上运行此命令,这样可查出IP欺骗类病毒的主机。

2、通过网络看电脑MAC地址和IP地址的方法:登录路由器,进入设备列表,进入设备,即可查看。

3、方法一:通过命令提示符查看局域网电脑的IP和MAC地址。

4、查看局域网内其它电脑名称和IP 如果要自己建立这个程序,可以参照从这里开始的步骤。

到此,以上就是小编对于绕过防火墙的主要攻击方法有哪些的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏