本篇目录:

什么是入侵检测,以及入侵检测的系统结构组成?

1、入侵检测是防火墙的合理补充。入侵检测的系统结构组成:事件产生器:它的目的是从整个计算环境中获得事件,并向系统的其他部分提供此事件。事件分析器:它经过分析得到数据,并产生分析结果。

2、入侵检测是防火墙的合理补充,帮助系统对付网络攻击,扩展了系统管理员的安全管理能力(包括安全审计、监视、进攻识别和响应),提高了信息安全基础结构的完整性。

3、入侵检测是指“通过对行为、安全日志或审计数据或其它网络上可以获得的信息进行操作,检测到对系统的闯入或闯入的企图”。入侵检测是检测和响应计算机误用的学科,其作用包括威慑、检测、响应、损失情况评估、攻击预测和起诉支持。

4、入侵检测系统,简称IDS,是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。它与其他网络安全设备的不同之处便在于,IDS是一种积极主动的安全防护技术。IDS最早出现在1980年4月。

5、入侵检测的基本概念 入侵检测是指“通过对行为、安全日志或审计数据或其它网络上可以获得的信息进行操作,检测到对系统的闯入或闯入的企图”(参见国标GB/T18336)。

如何过网站防火墙进行渗透留下shell

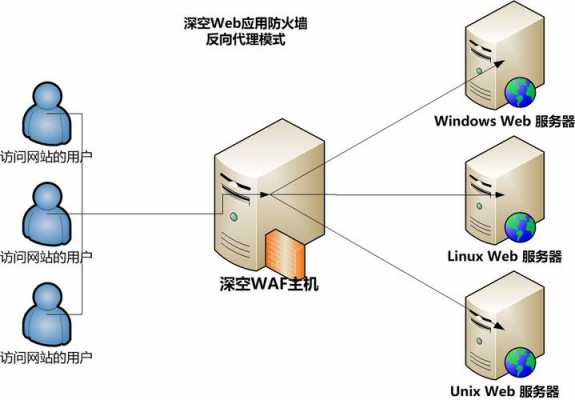

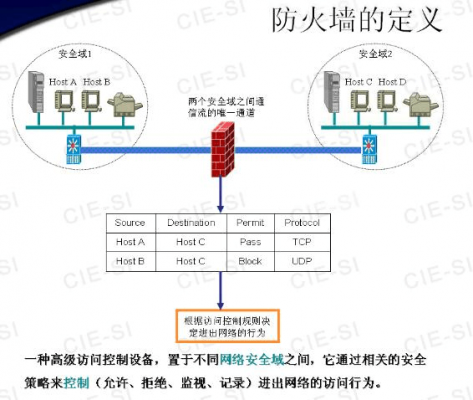

首先要明确目标,做好信息收集,然后进行漏洞的探测和验证,进行信息分析整理并渗透。防火墙是一项协助确保信息安全的设备,会依照特定的规则,允许或是限制传输的数据通过。

在 运行 对话框中输入 gpedit.msc 定位到 计算机配置一Windows设置一脚本 (启动/关机), 双击右边窗口的 启动,在其中添加先前创建的 admin.bat。

可以通过利用IIS溢出漏洞来进行端口扫描,从而发现系统中暴露的端口,从而突破防火墙的限制。可以通过利用IIS溢出漏洞在目标主机上安装反向shell,从而实现远程控制。

)网站服务器方面,开启系统自带的防火墙,增强管理员账户密码强度等,更改远程桌面端口,定期更新服务器补丁和杀毒软件。

② 定期检查和更换网站管理口令文件下载(目录浏览)漏洞漏洞描述一些网站由于业务需求,可能提供文件查看或下载的功能,如果对用户查看或下载的文件不做限制,则恶意用户就能够查看或下载任意的文件,可以是源代码文件、敏感文件等。

waf绕过方式waf绕过ddos

1、攻击行为有多种多样,同样防御手段也各不相同。对于流量型攻击,可以购买运营商的DDOS防护服务。对于WEB网站攻击,可以部署WAF,IPS等。传统攻击可以使用防火墙防御。防御APT攻击,则需要加强操作审计,日志审计等。

2、常见的系统攻击分为两类:一是利用Web服务器的漏洞进行攻击,如DDOS攻击、病毒木马破坏等攻击;二是利用网页自身的安全漏洞进行攻击,如SQL注入攻击、跨站脚本攻击等。

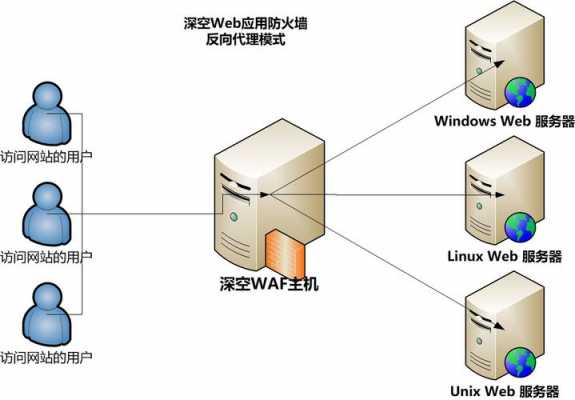

3、可以说,WAF防火墙是对运营Web应用的具备一定防护能力的网络环境的Web攻击防护能力的必要增强。IPS和IDS是该网络环境必备的基础设备。Web防火墙,主要是对Web特有入侵方式的加强防护,如DDOS防护、SQL注入、XML注入、XSS等。

防火墙的弊端有哪些

不能消灭攻击源。360防火墙的弊端是不能消灭攻击源,360防火墙的技术只能消灭表面的病毒,系统做不到那么完善,所有防火墙可以阻断攻击,但不可以消灭攻击源,360防火墙是防止病毒入侵的一个必备软件。

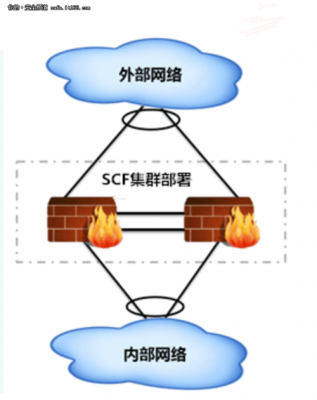

第二:防火墙防外部不设防内部,比如外部网络连进来会有规则,内部网络之间的通信时不受限的。

防火墙还可以关闭不使用的端口。而且它还能禁止特定端口的流出通信,封锁特洛伊木马。最后,它可以禁止来自特殊站点的访问,从而防止来自不明入侵者的所有通信。为什么使用防火墙 防火墙具有很好的保护作用。

到此,以上就是小编对于防火墙渗透技术的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏