本篇目录:

- 1、CiscoASA5515防火墙ssh配置问题

- 2、思科ASA5520防火墙如何配置能正常上网?

- 3、思科防火墙asa5505路由配置是什么?

- 4、思科防火墙asa怎么配置ntp

- 5、ASA5520防火墙ACL如何配置某个IP不能上网

- 6、ASA与SSG防火墙透明模式的区别和部署情景

CiscoASA5515防火墙ssh配置问题

1、在防火墙上配置ssh,然后通过putty等工具远程访问管理防火墙。

2、看这个系列,应该是asa吧,思科的asa不能在外面telnet登录,但是在内部可以,在外部登录,只能用ssh。

3、你是否保存过配置?如果没有保存过,那么你上面的配置是都没有生效的。密码还是之前的密码。

4、PIX520的机箱上没有固定配置的接口卡,但带有4个扩展插槽。 112 问题:Cisco 公司的PIX防火墙和路由器防火墙有何区别? 答案:CiscoPIX防火墙采用集成的软件和硬件平台,是一种专用的防火墙产品。

思科ASA5520防火墙如何配置能正常上网?

外网配置ip地址,并命名为“outside”,内网设置私有ip,如19161,并命名为“inside”,最后再做网络地址转换即可。

外网访问内网一定要NAT,外网跑的都是公网地址,内网地址一定要NAT以后才能发到外网。我不知道你的具体网络架构。

你需要做 NAT,原因是 你可以知道去往外面的路由,而公司交换机上的路由层面却不知道你的路由,而只是知道19160/24的网段。所以你需要把你的自定义网段 转化成1段的。

正常是访问不了的,我们公司用的也是asa5520,在内网的时候,访问内网设备只能用内部局域网IP。

配置telnet 或者SSH来管理设备,这样就可以管理设备了。

只有路由器才可以做。你这个问题其实是很多客户都在问的问题,一般而言,要这么做的话是将两条专线连在一台路由器上,下接ASA,ASA只需要一个outside就可以了。ASA负责安全策略,选路的问题交给路由器去做。

思科防火墙asa5505路由配置是什么?

Route inside 19160 2525250 19161 1 **如果内部网段不是直接接在防火墙内口,则需要配置到内部的路由。Step6:基础配置完成,保存配置。

防火墙分别配置三个端口,端口名称和IP地址分配如上。VPN Client的IP Address Pool为100.100.100.0 2525250。

你可以装个CISCO SDM试试,看看能不能连上。SDM是思科的图形化管理软件,你可以在思科官网用CCO账号下载,或者联系思科中国的客服。

asa 5505 可以实现路由的功能,及访问控制的功能,可以用于设置vpn连接(貌似需要license支持)至于上网控制,可以粗略的实现,比如控制某些地址不能够访问互联网,或者禁止访问某个站点等等。

具体方法参考下面:CISCO ASA防火墙ASDM安装和配置准备一条串口线一边接台式机或笔记本一边接防火墙的CONSOLE 接口,通过CRT或者超级终端连接ASA在用ASDM图形管理界面之前须在串口下输入一些命令开启ASDM。

思科防火墙asa怎么配置ntp

首先需要安装NTP服务(与NTP-Server完全一样)。然后找其中一台配置/etc/ntp.conf文件,配置完成验证通过后,拷贝到其他客户端机器,直接使用即可。

防火墙分别配置三个端口,端口名称和IP地址分配如上。VPN Client的IP Address Pool为100.100.100.0 2525250。

打开Cisco Packet Tracer 0,建立一个 2811 的路由器,不要选择对话模式,然后回车进入用户模式,输入 enable,进入特权模式,再输入 config teminal 进入全局配置模式。

ciscoasa(config)#copy run star 保存配置 ciscoasa(config)# wr 也可保存配置 删除配置,可在怎么配置的前面加NO 就可以 clear config all write earse 记得 再reload 全部删除你可以用一下他里面的clear 命令。

ASA5520防火墙ACL如何配置某个IP不能上网

clear local-host x.x.x.x //x.x.x.x为断网机器ip clear xlate local x.x.x.x //同上 要不知道对方ip就不要跟ip参数了,直接两个clear,把所有的连接和转换表都干掉。

最后进入“防火墙设置”,勾上“开启IP地址过滤”,并将缺省过滤规则设置为:凡是不符合已设IP地址过滤规则的数据包,禁止通过本路由器,这样,你的IP过滤表之外的其他IP就不能访问互联网了。

外网访问内网一定要NAT,外网跑的都是公网地址,内网地址一定要NAT以后才能发到外网。我不知道你的具体网络架构。

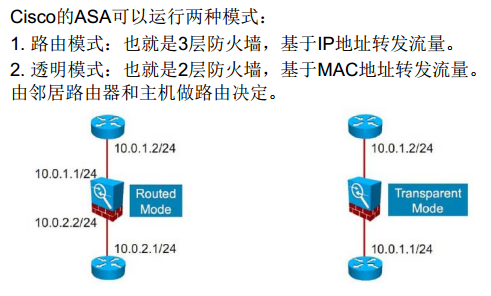

ASA与SSG防火墙透明模式的区别和部署情景

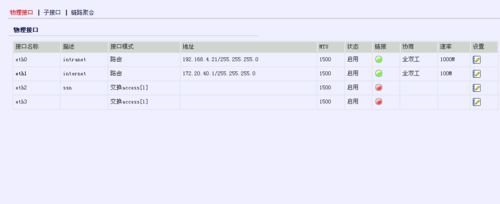

1、路由模式:当防火墙位于内部网络和外部网络之间时,需要将防火墙与内部网络、外部网络以及DMZ三个区域相连的接口分别配置成不同网段的IP地址,重新规划原有的网络拓扑,此时相当于一台路由器。

2、透明代理避免了设置或使用中可能出现的错误,降低了防火墙使用时固有的安全风险和出错概率,方便用户使用。因此,透明代理与透明模式都可以简化防火墙的设置,提高系统安全性。

3、防火墙的透明模式是指防火墙对网络流量的过滤不可见,不会影响网络流量的传输。在透明模式下,防火墙的应用层网关功能是否生效取决于防火墙的具体设置。

4、即用户意识不到防火墙的存在。要想实现透明模式,防火墙必须在没有 IP地址的情况下工作,不需要对其设置IP地址,用户也不知道防火墙的IP地址。适用环境:服务器必须是真实互联网地址。需要保护同一子网上不同区域主机。

5、与NAT模式下不同,防火墙接口都处于路由模式时,防火墙不会自动实施地址翻译; 与透明模式下不同,当防火墙接口都处于路由模式时,其所有接口都处于不同的子网中。

6、cisco PIX/ASA防火墙0以上版本支持透明配置。

到此,以上就是小编对于asa防火墙telnet配置的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏