本篇目录:

- 1、如何穿透windows防火墙

- 2、DNS的安全威胁有哪些?

- 3、靠,,,有人能用UDP穿透防火墙吗..DELPHI的

- 4、怎样禁止UDP打洞?

- 5、怎么解除防火墙对UDP限制

- 6、udp攻击一般是域名还是ip

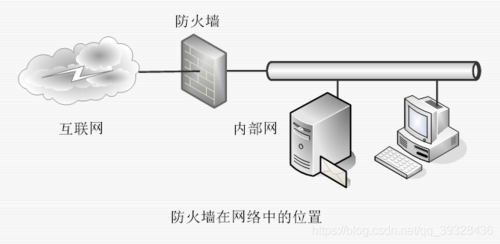

如何穿透windows防火墙

1、要想让BT下载速度加快,可以通过对BT下载软件的设置来穿透防火墙。

2、现有的一些解决办法如下:1.使用PSTN网关 如果不太关心在局域网外是否基于IP通信,那么可以使用网关把局域网上的IP语音和视频转换为公共电路交换网上的PSTN语音和视频。

3、您可以从控制面板打开防火墙,然后点击“允许程序和功能通过windows7防火墙”添加您要添加的程序就可以了。

4、右键点击系统桌面左下角的开始,在开始菜单中点击控制面板。在打开的控制面板窗口,点击Windows防火墙。在Windows防火墙窗口中,我们点击窗口左侧的允许应用或功能通过Windows防火墙。

5、首先进入开始菜单,然后在菜单中找到控制面板,单击控制面板这个选项进入控制面板窗口界面。进入到控制面板界面,在这个界面上可以看到系统自带的控制面板选项,找到Windows防火墙选项并单击它。

6、avast! 的实时监控功能十分强大,8个检测系统时时运行! 就算是打开个网页 也先过滤一边,高侦测的反病毒表现,多次获得过ICSA和Virus Bulletin 100%认证,启发强大。

DNS的安全威胁有哪些?

1、缓存投毒 每一台DNS都有缓存,缓存投毒指的是通过恶意手段污染DNS缓存,形成DNS劫持或者拒绝服务。漏洞攻击 利用各种漏洞来达到入侵并控制DNS服务器目的。漏洞不仅仅指DNS程序本身的,也有可能是机器或者网络其它的“问题点”。

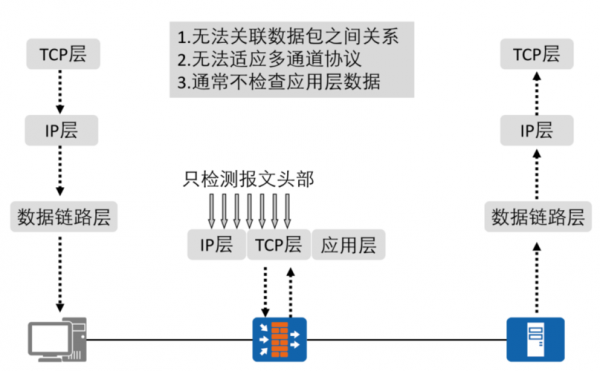

2、(1)防火墙一般不会限制对DNS的访问;(2)DNS可以泄漏内部的网络拓扑结构;(3)DNS存在许多简单有效的远程缓冲溢出攻击;(4)几乎所有的网站都需要DNS;(5)DNS的本身性能问题是关系到整个应用的关键。

3、假如DNS域名服务器没解析到,就需要上级域名服务器,依次类推,假如还是解析不到,那么就需要根域名服务器了。

4、本机劫持 本机的计算机系统被木马或流氓软件感染后,也可能会出现部分域名的访问异常。如访问挂马或者钓鱼站点、无法访问等情况。本机DNS劫持方式包括hosts文件篡改、本机DNS劫持、spi链注入、BHO插件等方式。

5、是大华常用的 域名系统(英文:DomainNameSystem,缩写:DNS)是互联网的一项服务。它作为将域名和IP地址相互映射的一个分布式数据库,能够使人更方便地访问互联网。DNS使用UDP端口53。

靠,,,有人能用UDP穿透防火墙吗..DELPHI的

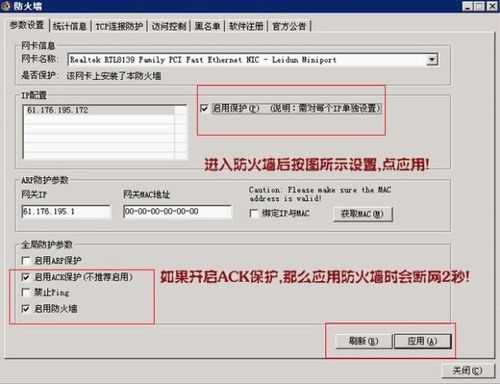

1、解除防火墙对UDP限制的操作方法和步骤如下:首先,在计算机开始栏选项中找到“控制面板”图标,然后单击以进入“控制面板”页面,见下图。

2、这个端口除了被用来查询服务(如使用epdump)还可以被用于直接攻击。有一些DoS攻击直接针对这个端口。 137 NetBIOS name service nbtstat (UDP) 这是防火墙管理员最常见的信息。

3、可以使用Delphi自带的控件TTcpClient。使用步骤:设置好主机地址和端口;响应连接事件,在连接事件中记录连接状态;响应读数据事件,显示收到的数据;调用连接方法;连接后按服务器要求的格式发送数据;完毕。

4、既然UDP是一种不可靠的网络协议,那么还有什么使用价值或必要呢?其实不然,在有些情况下UDP协议可能会变得非常有用。因为UDP具有TCP所望尘莫及的速度优势。

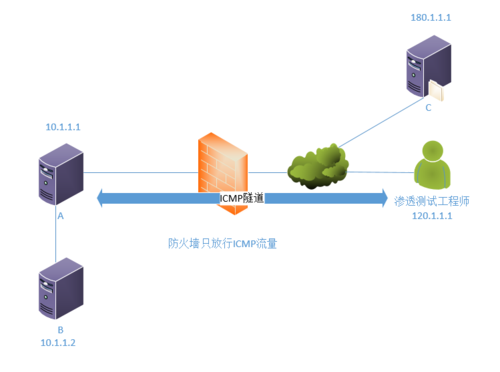

5、因此,ICMP信息不能真正用于入侵其它机器。Hacker们使用ICMP通常是为了扫描网络,发动DoS攻击,重定向网络交通。(这个观点似乎不正确,可参考shotgun关于木马的文章,译者注) 一些防火墙将ICMP类型错误标记成端口。

怎样禁止UDP打洞?

1、可能是:G防火墙阻止UDP通信 b)如果能收到回应,则把服务器返回的客户端的(IP:PORT)同(Local IP: Local Port)比较: 如果完全相同则客户端不在NAT后,这样的客户端是:A具有公网IP可以直接监听UDP端口接收数据进行通信或者E。

2、注:以上检测过程中只说明了可否进行UDP-P2P的打洞通信,具体怎么通信一般要借助于Rendezvous Server。另外对于Symmetric NAT不是说完全不能进行UDP-P2P达洞通信,可以进行端口预测打洞,不过不能保证成功。

3、在OSI模型中,在第四层——传输层,处于IP协议的上一层。UDP有不提供数据包分组、组装和不能对数据包进行排序的缺点,也就是说,当报文发送之后,是无法得知其是否安全完整到达的。

4、A与B的IP不相同的话,A请求服务器让B给A发个打洞消息。如果能接收到B的应就说明通了。

怎么解除防火墙对UDP限制

1、查看访问规则。模块检查。查看防火墙日志。主要查看IP,UDP,TCP事件。增加一条调试IP规则。增加调试日志,问题重现后,去防火墙日志中查看。

2、)建议检查退出防火墙或杀毒软件,企业防火墙是否放开外网访问端口权限(80,443,7350~7353)。2)电脑是否有安装第三方防火墙、杀毒软件(瑞星、卡巴斯基),如有安装,先退出防火墙、杀毒软件后再点『加入』。

3、解决方法 先到区域联机-内容-详细资料。里面可以看到自己计算机的IP位置(也就是IPv4的地址)再点一次内容,里面找TCP/IPv4,DNS打上我图面上的地址。

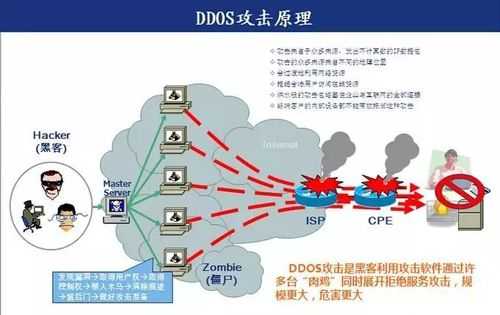

udp攻击一般是域名还是ip

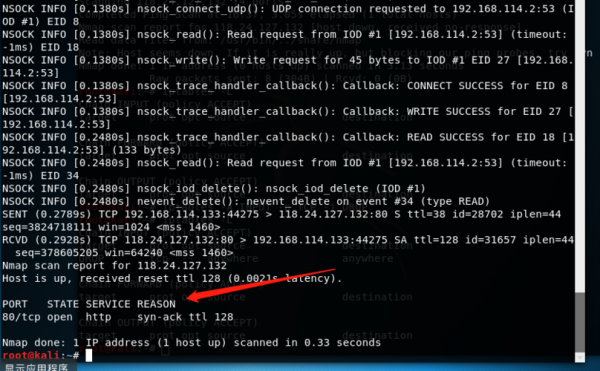

1、对应这两种协议的服务提供的端口,也就分为TCP端口和UDP端口。 那么,如果攻击者使用软件扫描目标计算机,得到目标计算机打开的端口,也就了解了目标计算机提供了那些服务。

2、不能,一个公网ip可能n个人使用,路由器会给每个人分配端口,这个端口还需要暴露在外网。

3、LZ..21213253 60.222420 即为发送数据包的IP地址。

4、您的局域网中有成员在使用SYN扫描(一种黑客常用的扫描方式,比TCP扫描快很多)扫描的IP地址来源 19160.111 一般用于漏洞扫描。您可以安装防火墙来阻止。但只要您的计算机没有漏洞就没有危险。

5、UDP不进行流量控制,没有序列或者确认,因此它处理和传输数据的速度快,还被用来传输关键的网络状态消息。IP协议的基本功能是提供数据传输、数据包编址、数据包路由,分段等。

6、此方案可以防御完美各种TCP SYN FLOOD,TCP ACK FLOOD,TCP CONNECTION FLOOD等,包括最恐怖的伪造源地址为内网其它机器的真实IP和MAC地址的SYN攻击。至于UDP,ICMP,那就不用讨论了,一般的路由只要限速就没事了。

到此,以上就是小编对于绕过防火墙代码的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏